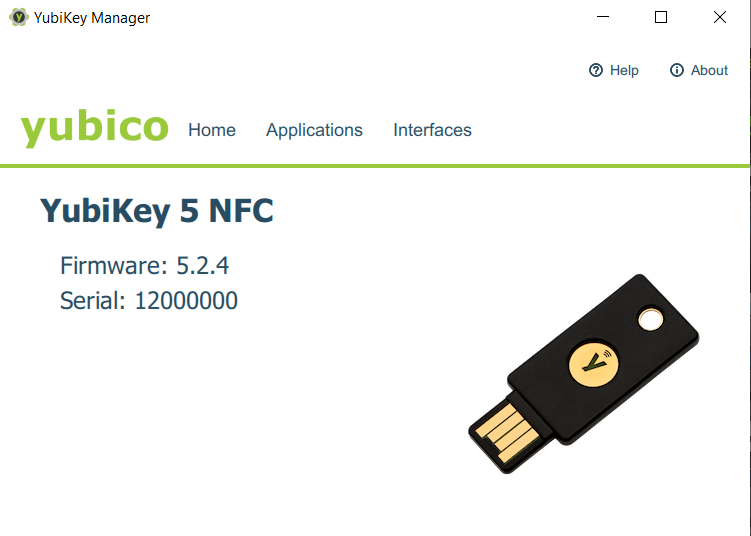

Для критично важливих інформаційних систем обов’язково варто використовувати другий фактор при авторизації працівників. Одним з них є апаратний ключ YubiKey із підтримкою NFC.

Є великий вибір форм факторів корпусу і підключення до обладнання. Но всіх їх об’єднує наявність сенсорної кнопки підтвердження дії.

Перевагою є підтримка з коробки протоколу U2F від FIDO Alliance у браузерах Web Authentication API і операційних системах.

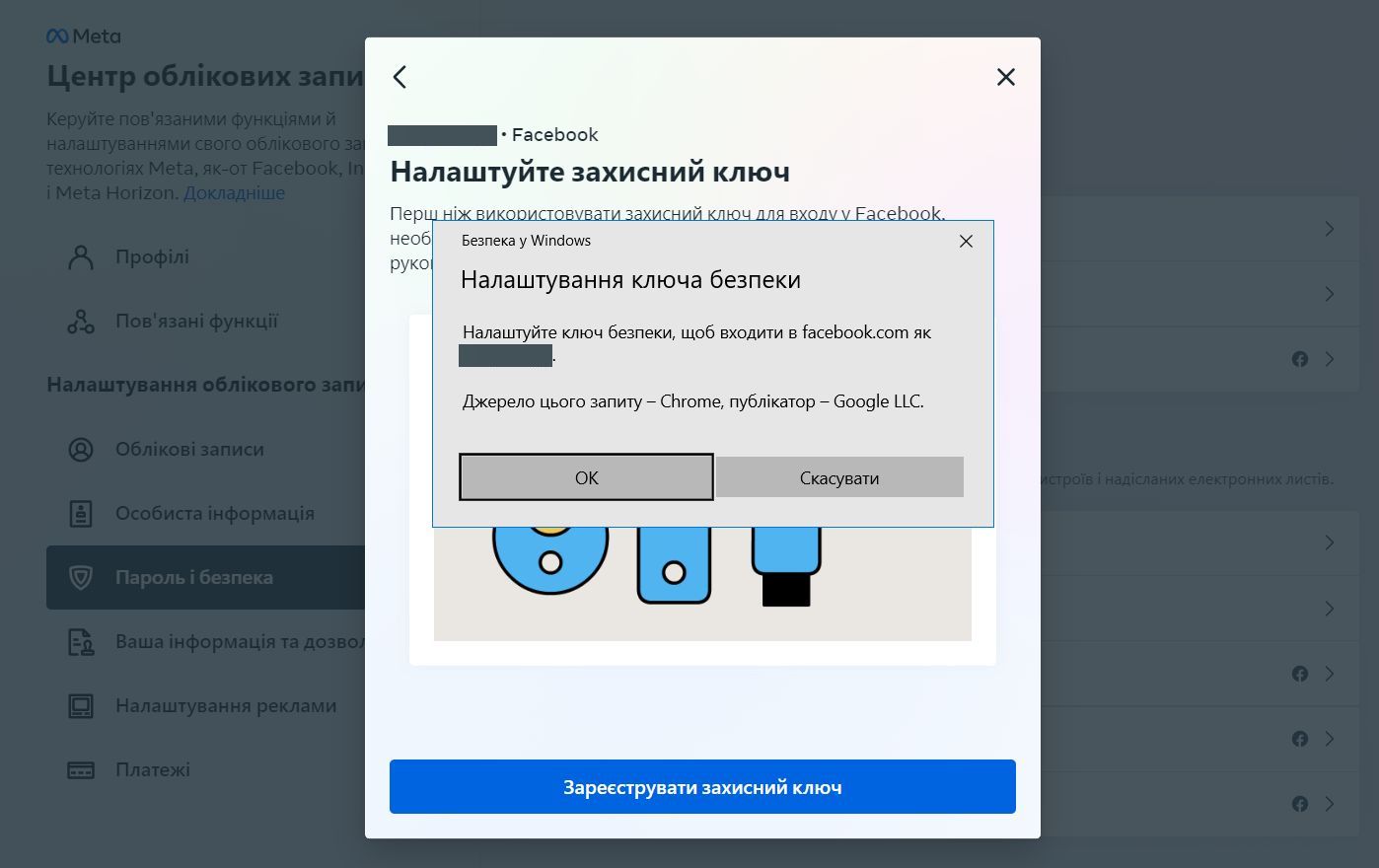

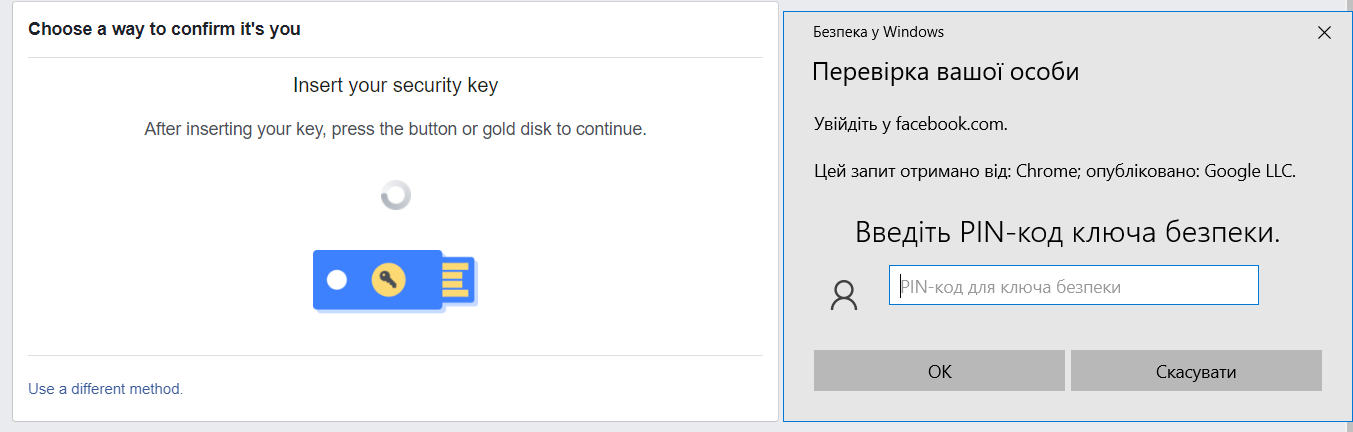

Як це працює можна перевірити у facebook.

Основною перевагою є захист від фішінгу.

Якщо ми зайшли на сайт iacebook то ключ не надішле крипто підпис, оскільки URL для якого створено пару ключів не співпаде.

Як це працює?

При додачі сайту створюється асиметричні ключі, закритий ключ не покидає токен, відкритий ключ використовується для перевірки валідності ключа. Це не цифровий підпис.

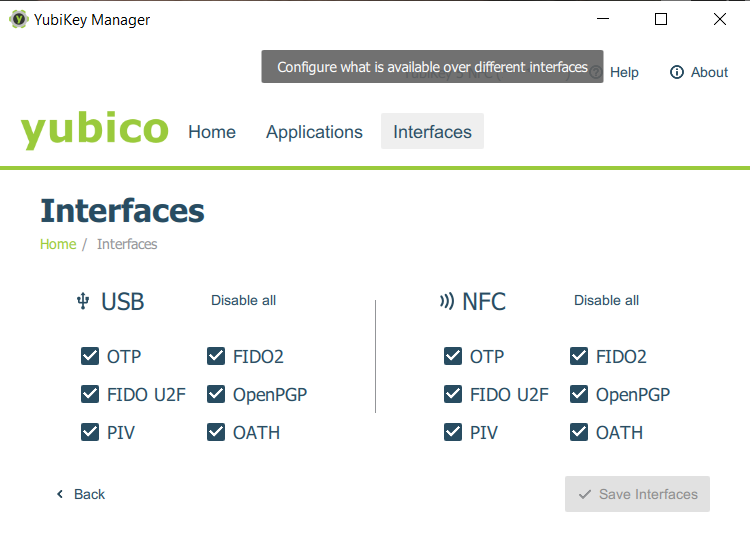

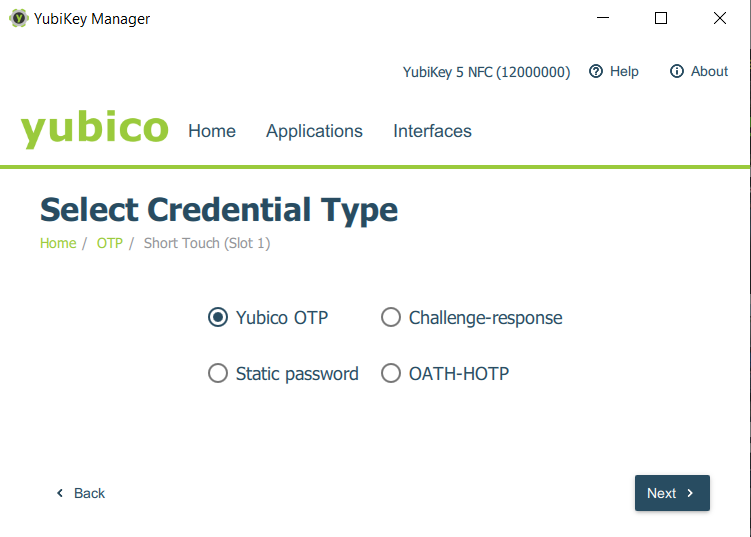

Для конфігурування ключів є програма YubiKey Manager. Прошивку ключа з питань безпеки неможливо оновити.

Можна сконфігурувати підтримку різних протоколів на певному інтерфейсі.

Також можна задати функціонал сенсорної кнопки, наприклад віддавати OTP код у систему без підтрики FIDO.

Без програми тільки підтримка OTP-HOTP. Для OTP-TOTP треба аплікацію оскільки токен не має RTC.

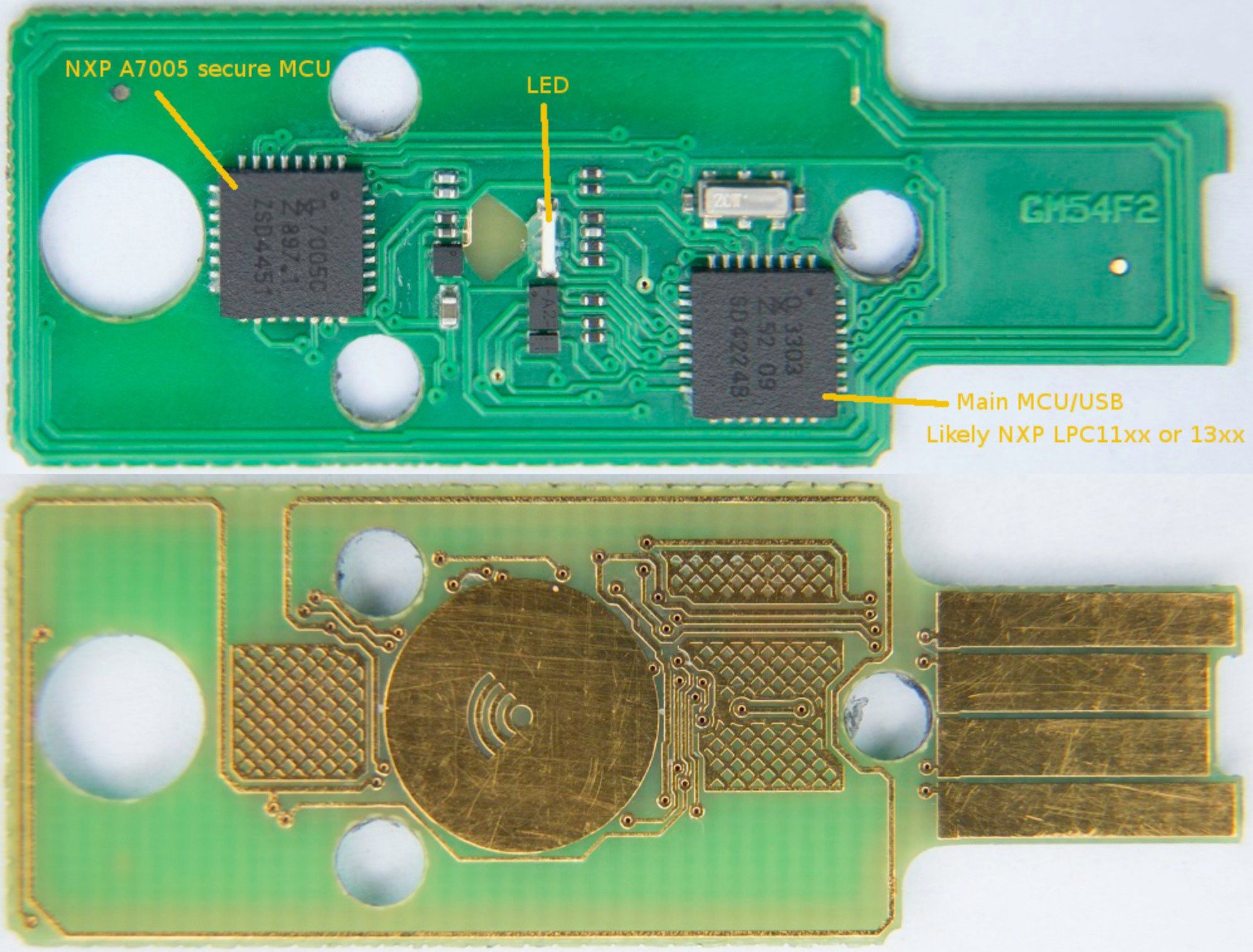

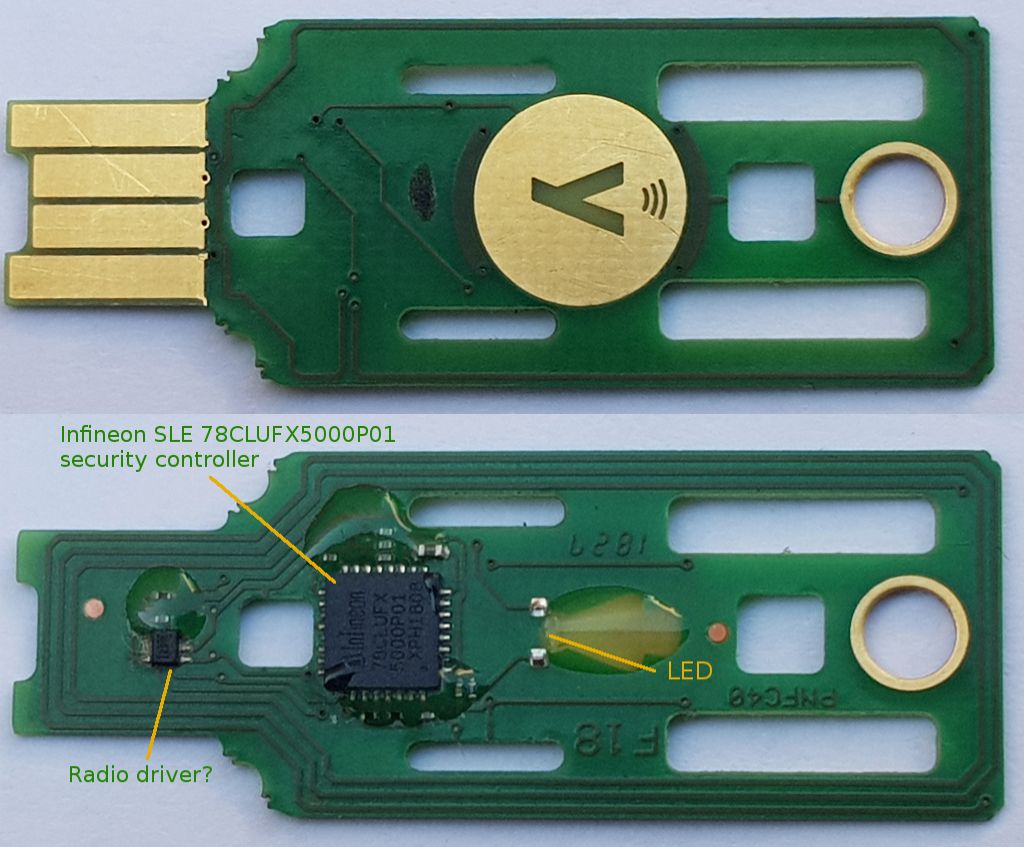

Що всередині: крипточіпи. На фото YubiKey NEO.

Юрій Р. ◯ 0009-0005-3702-9223. (2023). Апаратний ключ авторизації YubiKey 5 NFC. Блог UA ID. Взято з: https://blog.uaid.net.ua/yubikey