Розглянемо сценарій, коли особа загубила паспорт ID картку громадянина України…

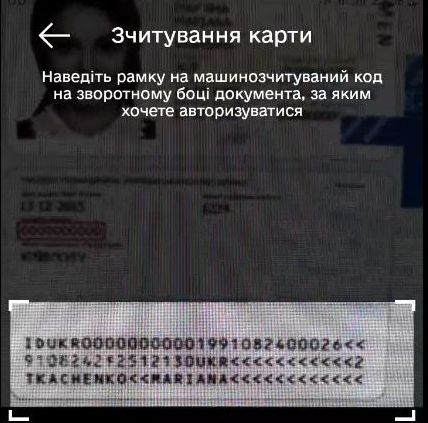

Отож зловмисник найшов Ваш загублений паспорт. Як раніше писав, з допомогою MRZ зони на карті можна вичитати кольорове фото у форматі 427*548 пікселів.

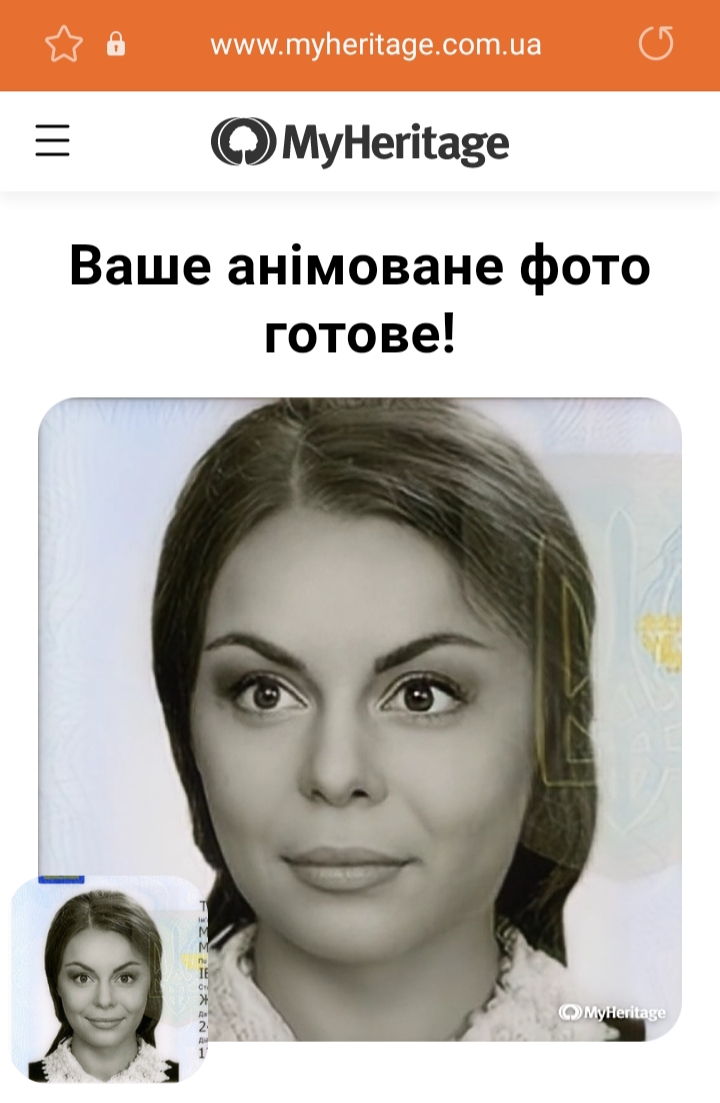

Для експерименту взяв перше фото у Google тестового паспорту “Ткаченко Мар’яна Іванівна”.

І завантажимо у сервіс Deep Nostalgia від My Heritage (технологія DeepFake) яка з допомогою нейронних алгоритмів робить анімацію.

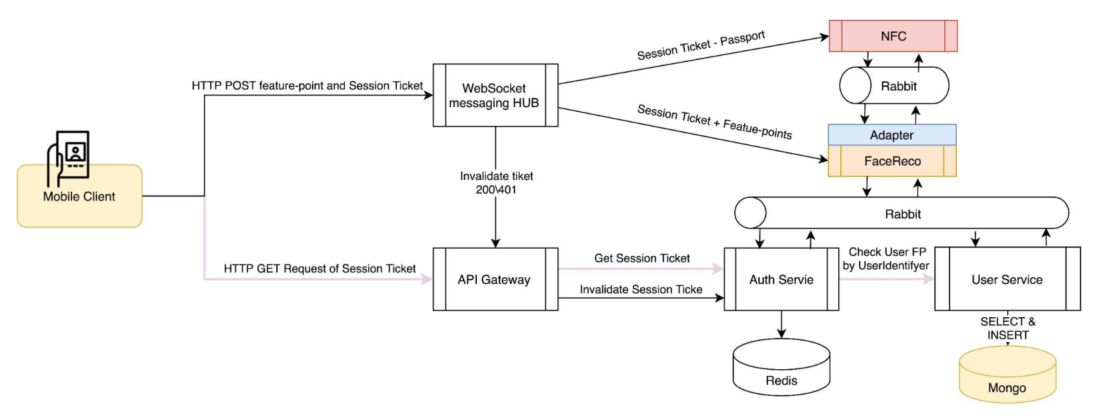

Завдяки програмі баунті на bugcrowd у публічній документації знаходимо архітектуру проекту. Бачимо модуль FacePhoto який порівнює фото із додатку зловмисника і фото із реєстру. Не вказано чи фото береться із чіпа чи з реєстру.

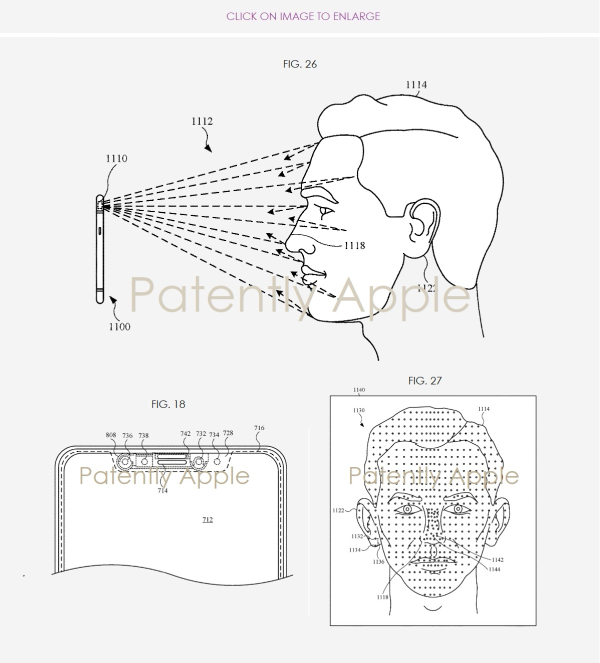

Чому надійно працює авторизація у iPhone Face ID: тому що верифікація обличчя відбуваєть апаратно-програмним комплексом телефону. Не тільки програмно, і не тільки з фото.

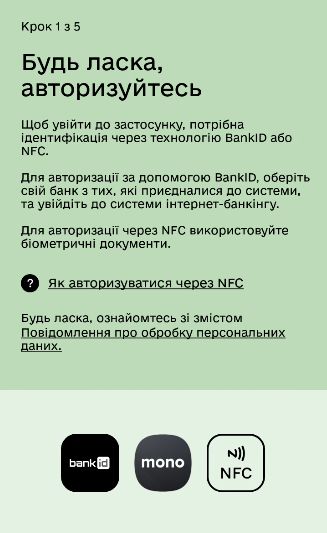

Запускаємо Дія і авторизуємося з допомогою NFC паспорта.

Нам запропонує зчитати MRZ зону.

Інформація звідси використовується для доступу до карти по BAC (Basic Access Control). Тобто програма не викорситовує доступу до даних/процедур захищених PIN1 чи PIN2!

Далі відбувається зчитування даних з чіпу.

Мені не вдалося авторизуватися, програма не може вичитати дані – через те що на карту не внесений ідентифікаційний код.

Тут моє припущення: передати відео отримане раніше. Судячи з ролика це можливо – головне повернути голови і кліпнути очима. Тут питання де відбувається перевірка які фото відправляти на верифікацію: алгоритмом у додатку чи на сервер передається відео, і серверна аплікація визначає які фрагменти верифікувати.

А тепер згенеруємо КЕП, в якому теж використовується фотоверифікація.

А далі використовуємо функціонал Дії який вимагає КЕП….

От якби можна було б заборонити центрам надавачів електронних довірчих послуг випускати мені КЕП…

УВАГА: Усе викладене у статті це моє суб’єктивне враження на підставі публічної інформації взятої із мережі Інтернет. Якщо є певні приховані методи, які не дадуть виконати вказані у статті кроки, це дуже добре.

Но в реальному світі метод Security through obscurity – не працює…

Юрій Р. ◯ 0009-0005-3702-9223. (2021). (Не)Безпечна авторизація у Дія з допомогою фото?. Блог UA ID. Взято з: https://blog.uaid.net.ua/is-diia-safe-or-not